Trouver et corriger vos failles de sécurité

Les attaquants ont une longueur d’avance de 7 jours en moyenne et un quart des vulnérabilités rendues publiques sont exploitées activement par les hackeurs! Notre solution permet de détecter les vulnérabilités de vos ressources numériques. Elle détecte les failles logicielles, les correctifs manquants, les malwares, les mauvaises configurations, et ce, sur une grande variété de systèmes d’exploitation, de périphériques et d’applications.

- le scanner de vulnérabilité N°1 au monde

Plus de 30 000 entreprises dans le monde font confiance notre technologie de sécurité, l’une des plus largement déployées sur la planète.

- détermine les menaces qui pèsent sur votre entreprise

Notre solution est conçue avec une très bonne connaissance des méthodes de travail des équipes de sécurité. Elle est pensée pour rendre l’évaluation des vulnérabilités simple, facile et intuitive. Résultat : moins de temps et d’efforts pour identifier, prioriser et résoudre les problèmes.

Trouver et corriger vos failles de sécurité informatique avant que les pirates ne les exploitent !

Les attaquants ont une longueur d’avance de 7 jours en moyenne et un quart des vulnérabilités rendues publiques sont exploitées activement par les hackeurs! Notre solution permet de détecter les vulnérabilités de vos ressources numériques. Elle détecte les failles logicielles, les correctifs manquants, les malwares, les mauvaises configurations, et ce, sur une grande variété de systèmes d’exploitation, de périphériques et d’applications.

- le scanner de vulnérabilité N°1 au monde

Plus de 30 000 entreprises dans le monde font confiance notre technologie de sécurité, l’une des plus largement déployées sur la planète.

- détermine les menaces qui pèsent sur votre entreprise

Notre solution est conçue avec une très bonne connaissance des méthodes de travail des équipes de sécurité. Elle est pensée pour rendre l’évaluation des vulnérabilités simple, facile et intuitive. Résultat : moins de temps et d’efforts pour identifier, prioriser et résoudre les problèmes.

Ne perdez plus de temps avec les vulnérabilités sans risque

Notre solution permet de détecter les vulnérabilités de vos ressources numériques (asset). Elle s’appuie sur les bases de vulnérabilités connues (CVE). Elle est capable d’identifier tous types de failles logicielles, les correctifs manquants, les malwares, les mauvaises configurations sur une grande variété de systèmes d’exploitation, de périphériques et d’applications.

Sommes-nous fortement exposés aux risques ?

Sur quels sujets devons-nous concentrer nos efforts ?

Comment réduire notre exposition aux risques ?

Ne perdez plus de temps avec les vulnérabilités sans risque

Notre solution permet de détecter les vulnérabilités de vos ressources numériques (asset). Elle s’appuie sur les bases de vulnérabilités connues (CVE). Elle est capable d’identifier tous types de failles logicielles, les correctifs manquants, les malwares, les mauvaises configurations sur une grande variété de systèmes d’exploitation, de périphériques et d’applications.

Sommes-nous fortement exposés aux risques ?

Sur quels sujets devons-nous concentrer nos efforts ?

Comment réduire notre exposition aux risques ?

Nos objectifs communs

- Aligner vos objectifs sécurité et vos objectifs business

- Analyser votre système informatique à la recherche de vulnérabilités

- Gagner du temps : en moins d’une demi-journée, obtenez le listing complet de toutes les vulnérabilités de votre système informatique

- éliminer ou limiter les vulnérabilités

- Prioriser ensemble les actions à entreprendre dans un rapport de préconisations et Scoring CVSS

Bon à savoir

Avec la situation sanitaire, les vulnérabilités les plus exploitées ont été celles liées au télétravail, les connexions VPN et autres technologies permettant l’accès à distance des collaborateurs.

N° 1

en précision

Offre le plus faible taux de faux positifs pour ne pas perdre de temps avec les vulnérabilités sans risque

N° 1

en prise en charge

Capable d’analyser le plus grand éventail d’outils et d’applications du marché

N° 1

en précision

Offre le plus faible taux de faux positifs pour ne pas perdre de temps avec les vulnérabilités sans risque

N° 1

en prise en charge

Capable d’analyser le plus grand éventail d’outils et d’applications du marché

Nos objectifs communs

- Aligner vos objectifs sécurité et vos objectifs business

- Analyser votre système informatique à la recherche de vulnérabilités

- Gagner du temps : en moins d’une demi-journée, obtenez le listing complet de toutes les vulnérabilités de votre système informatique

- éliminer ou limiter les vulnérabilités

- Prioriser ensemble les actions à entreprendre dans un rapport de préconisations et Scoring CVSS

Bon à savoir

Avec la situation sanitaire, les vulnérabilités les plus exploitées ont été celles liées au télétravail, les connexions VPN et autres technologies permettant l’accès à distance des collaborateurs.

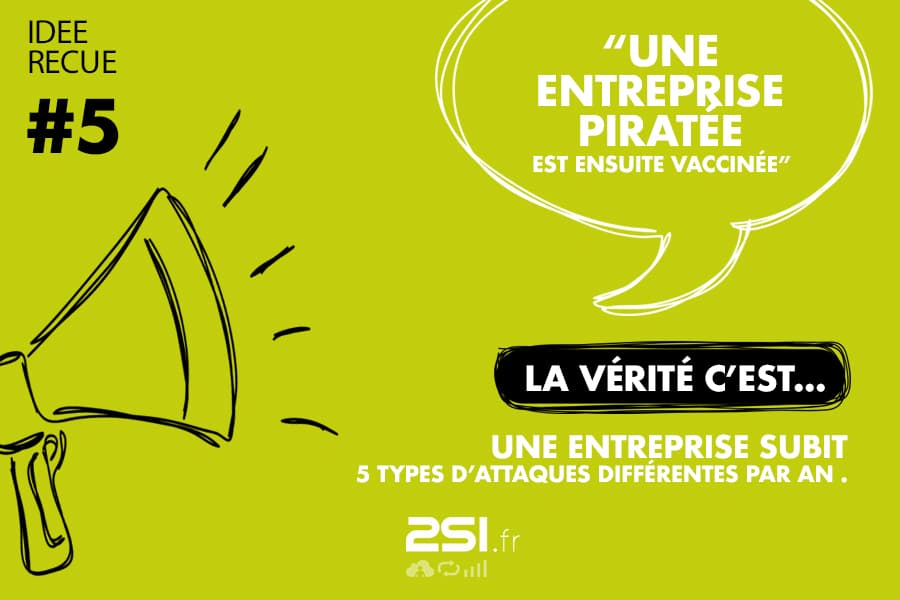

91 % des entreprises

ont subi au moins une cyberattaque préjudiciable au cours des deux dernières années.

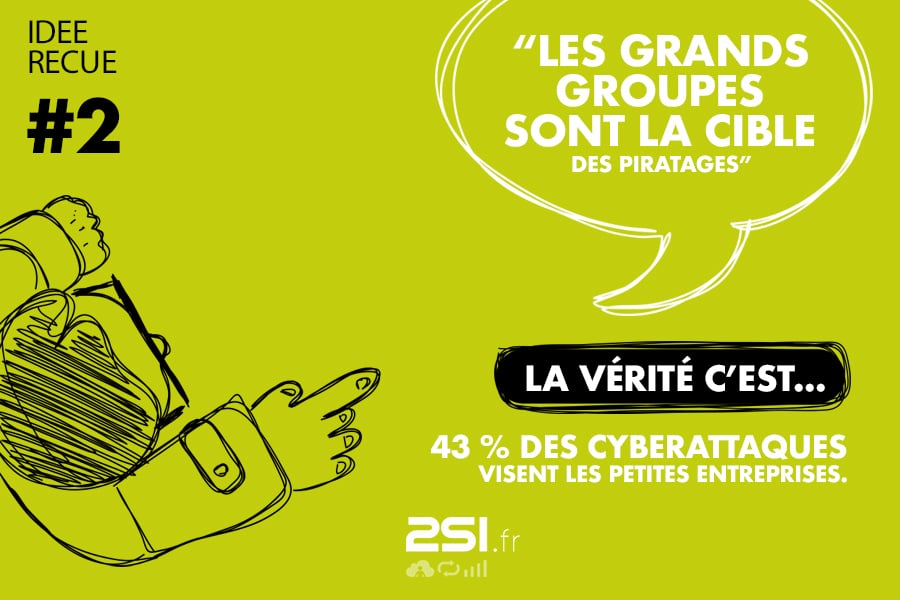

24 %

des vulnérabilités analysées sont activement exploités par des malwares, des ransomwares ou des kits d’exploits.

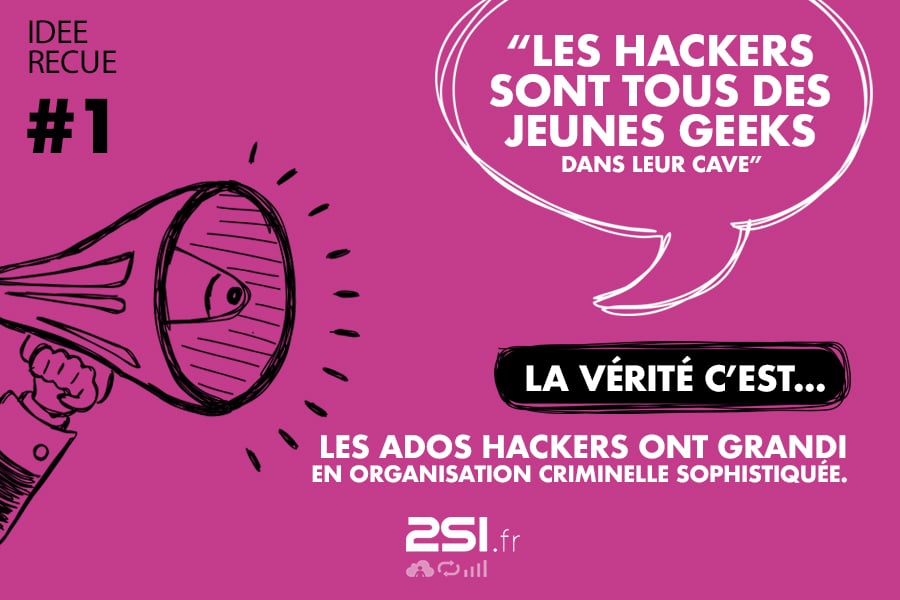

7,3 jours

Les attaquants ont, en moyenne, une avance de sept jours sur les défenseurs.

Notre méthode

Nous nous basons sur l’exposition cyber qui consiste à aligner vos objectifs de sécurité et les objectifs de sécurité de votre entreprise.

Nous nous concentrons sur vos ressources numériques les plus critiques afin de prédire les vulnérabilités susceptibles d’être exploitées pas les attaquants.

Nous agissons afin d’éliminer ou de limiter les risques critiques, puis les risques majeurs, puis l’ensemble des risques. Nous vous communiquons, en continu, les métriques clés (retour et rapports) basées sur un système de notation mondialement reconnu (CVSS). Vous savez à chaque instant, où en est la correction de vos vulnérabilités.