Détecter et stopper les menaces sur les TPE/PME

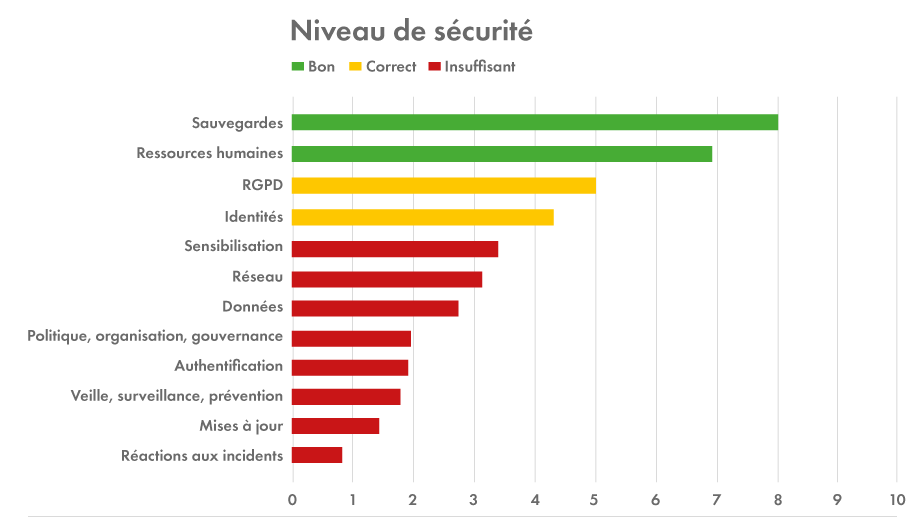

L’essor des technologies en entreprise impose d’évaluer la cybersécurité. C’est une responsabilité incontournable pour protéger vos données et celles de vos clients. Nous avons créé 2SI SECURE, la solution d’évaluation des systèmes d’informations des TPE/PME. Simple et accessible en termes de coût, 2SI SECURE :

- analyse de votre système d’information

Vous obtenez une « photographie » technique et précise de votre architecture informatique

- détermine les menaces qui pèsent sur votre entreprise

Nous détectons les failles de votre système et l’ampleur des risques encourus

- préconise un plan d’action simple et clair

Nos experts vous présentent un rapport qui intègre les priorités à traiter pour la sécurité de votre activité, vos données…

Détecter et stopper les menaces sur les TPE/PME

L’essor des technologies en entreprise impose d’évaluer la cybersécurité. C’est une responsabilité incontournable pour protéger vos données et celles de vos clients. Nous avons créé 2SI SECURE, la solution d’évaluation des systèmes d’informations des TPE/PME. Simple et accessible en termes de coût, 2SI SECURE :

- analyse de votre système d’information

Vous obtenez une « photographie » technique et précise de votre architecture informatique

- détermine les menaces qui pèsent sur votre entreprise

Nous détectons les failles de votre système et l’ampleur des risques encourus

- préconise un plan d’action simple et clair

Nos experts vous présentent un rapport qui intègre les priorités à traiter pour la sécurité de votre activité, vos données…

Le socle de votre sécurité informatique

La sécurité doit être à la portée de tous. 2SI a développé un audit simple et rapide qui aborde les fondements de la sécurité. Nous analysons votre système d’information pour identifier les risques qui menacent votre entreprise et élaborer un rapport de préconisations : votre plan d’action simple, clair et concis.

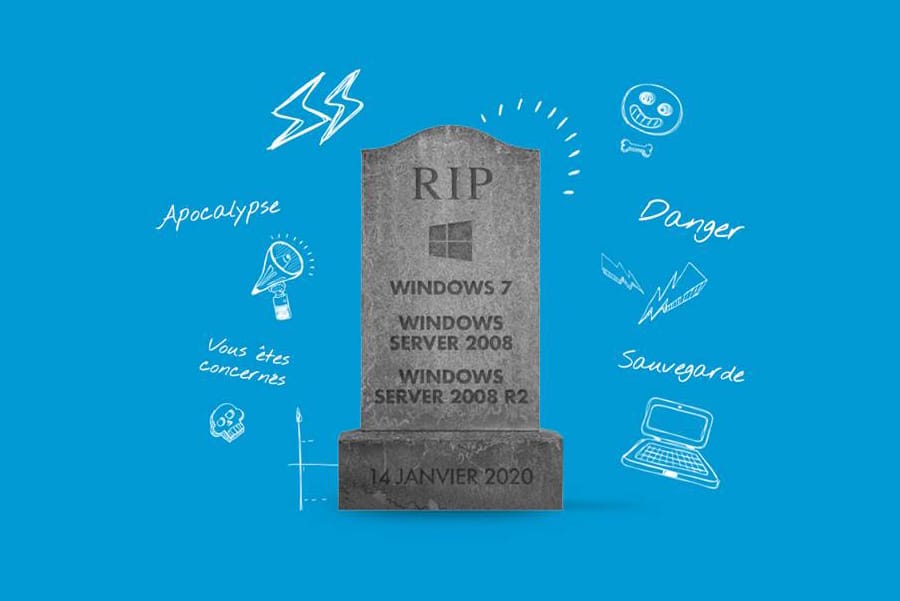

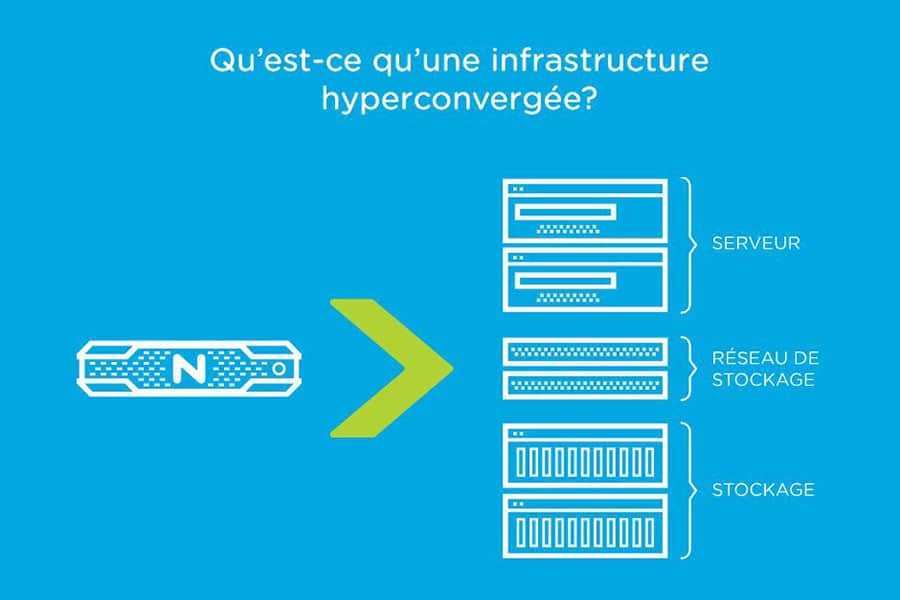

- Étude et analyse de votre architecture informatique (serveurs, postes, parefeu, switch, wifi, etc.). Nous analysons tous vos actifs informatiques pour vérifier qu’ils sont présents, à jour et correctement paramétrés. En cas d’intrusion, les risques sont limités et surtout maîtrisés.

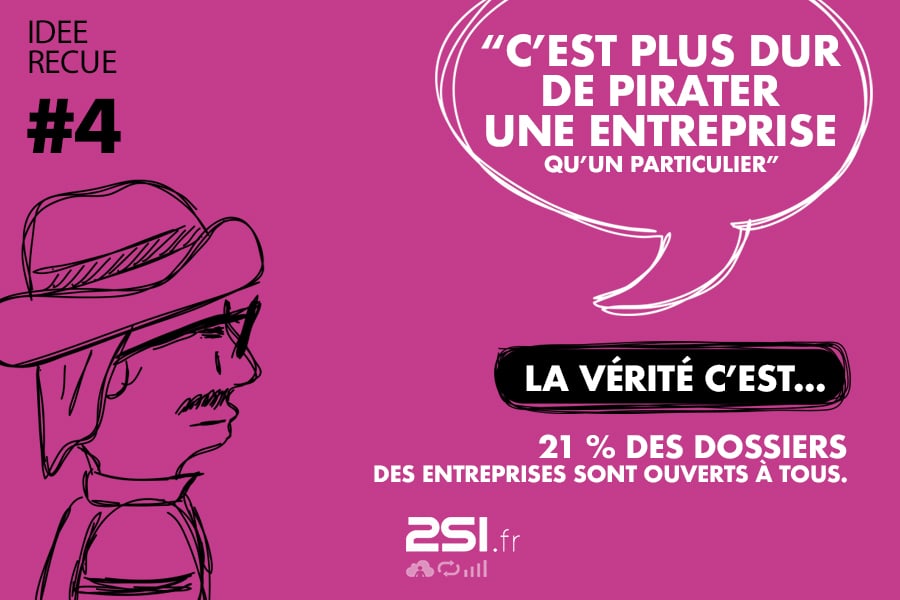

- Étude de votre surface d’exposition externe (site web, fichiers et informations récupérables sur internet, réseau wifi, caméras, etc.)

- Réalisation du “test du stagiaire” qui permet d’analyser les éléments accessibles par les personnes entrées dans vos locaux (ou à distance avec un accès à votre réseau) avec l’accès à votre réseau via câble ou wifi.

- Élaboration d’un rapport technique par nos experts en cybersécurité. Ce rapport détaille nos préconisations classées par ordre de priorité.

La première entrée des attaquants ! Ce piratage facile et rapide, ne demande aucun matériel et presque aucune connaissance informatique. Êtes-vous certains qu’aucun fichier important n’est accessible depuis votre site internet ? Votre réseau wifi, lui ne s’arrête pas à vos murs. Depuis le parking, confortablement installé dans sa voiture, un pirate opère peut être déjà !

Vous accueillez des stagiaires régulièrement, des prestataires, des clients, des fournisseurs, ne soyez sûr de rien ! On vous a pourtant habitué à ne pas ouvrir aux inconnus n’est-ce pas ? Et vous laissez ces personnes sur le réseau de votre entreprise sans être certain que tout est bien verrouillé ?

Le socle de votre sécurité informatique

La sécurité doit être à la portée de tous. 2SI a développé un audit simple et rapide qui aborde les fondements de la sécurité. Nous analysons votre système d’information pour identifier les risques qui menacent votre entreprise et élaborer un rapport de préconisations : votre plan d’action simple, clair et concis.

- Étude et analyse de votre architecture informatique (serveurs, postes, parefeu, switch, wifi, etc.). Nous analysons tous vos actifs informatiques pour vérifier qu’ils sont présents, à jour et correctement paramétrés. En cas d’intrusion, les risques sont limités et surtout maîtrisés.

- Étude de votre surface d’exposition externe (site web, fichiers et informations récupérables sur internet, réseau wifi, caméras, etc.)

- Réalisation du “test du stagiaire” qui permet d’analyser les éléments accessibles par les personnes entrées dans vos locaux (ou à distance avec un accès à votre réseau) avec l’accès à votre réseau via câble ou wifi.

- Élaboration d’un rapport technique par nos experts en cybersécurité. Ce rapport détaille nos préconisations classées par ordre de priorité.

La première entrée des attaquants ! Ce piratage facile et rapide, ne demande aucun matériel et presque aucune connaissance informatique. Êtes-vous certains qu’aucun fichier important n’est accessible depuis votre site internet ? Votre réseau wifi, lui ne s’arrête pas à vos murs. Depuis le parking, confortablement installé dans sa voiture, un pirate opère peut être déjà !

Vous accueillez des stagiaires régulièrement, des prestataires, des clients, des fournisseurs, ne soyez sûr de rien ! On vous a pourtant habitué à ne pas ouvrir aux inconnus n’est-ce pas ? Et vous laissez ces personnes sur le réseau de votre entreprise sans être certain que tout est bien verrouillé ?

Le plus

Le Règlement Général sur la Protection des Données (RGPD) est une composante de la cybersécurité comprise dans notre prestation 2SI SECURE.

Pour aller plus loin

Votre analyse Dark Web permet de savoir si vos données tels que les identifiants, mots de passe, numéros de téléphone, identités, e-mails, etc. sont présents sur des bases piratées du Dark Web. Cette analyse fournit un rapport de l’ensemble des données trouvées.

Le plus

Le Règlement Général sur la Protection des Données (RGPD) est une composante de la cybersécurité comprise dans notre prestation 2SI SECURE.

Pour aller plus loin

Votre analyse Dark Web permet de savoir si vos données tels que les identifiants, mots de passe, numéros de téléphone, identités, e-mails, etc. sont présents sur des bases piratées du Dark Web. Cette analyse fournit un rapport de l’ensemble des données trouvées.

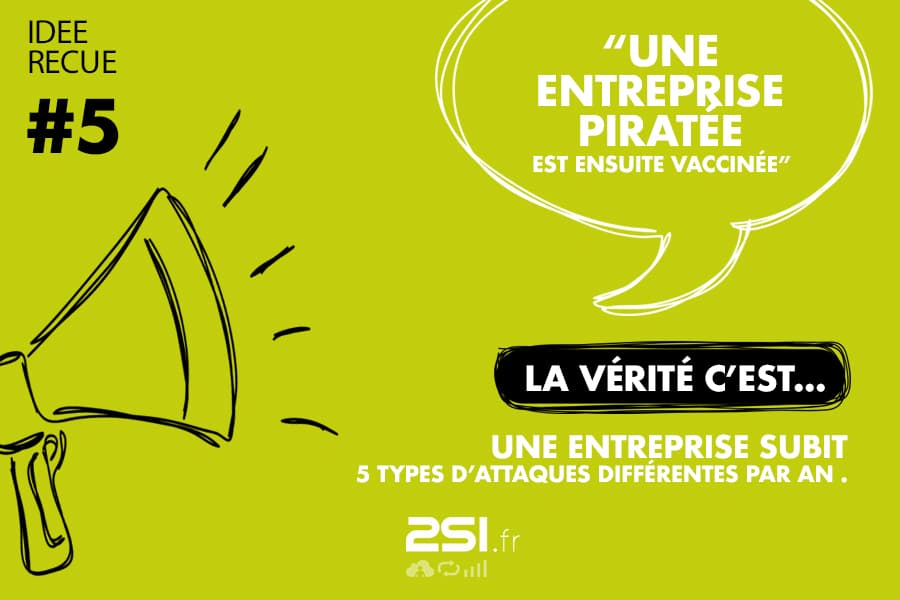

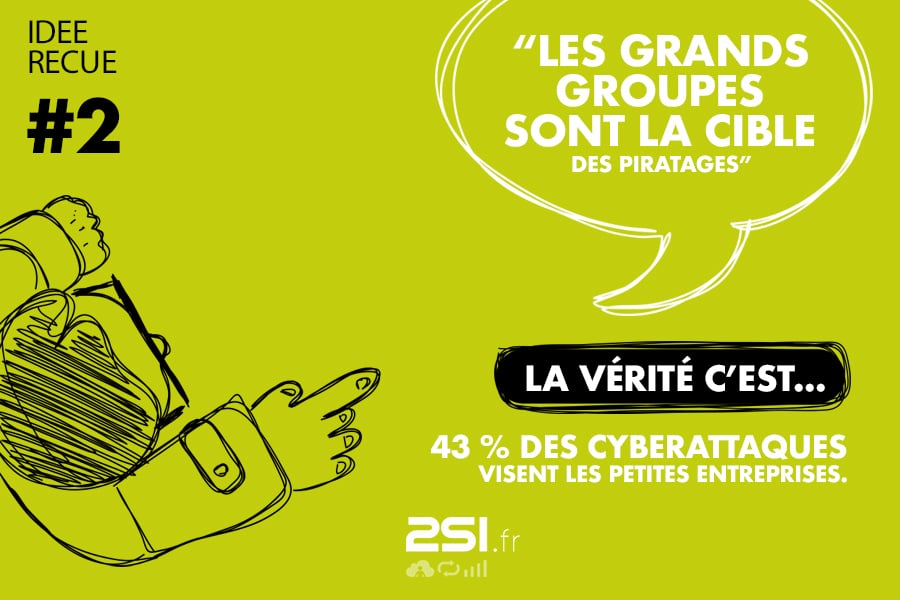

Bon à savoir

Les études ne manquent pas pour démontrer que les cyberattaques sont de plus en plus fréquentes. L’année 2020 montre une vertigineuse multiplication de ces attaques, notamment des ransomwares. Cet audit est le socle de votre sécurité et permet d’identifier les priorités sur lesquelles vous devrez concentrer vos efforts.