Analyser et superviser vos équipements en temps réel avec votre centre de contrôle de la sécurité

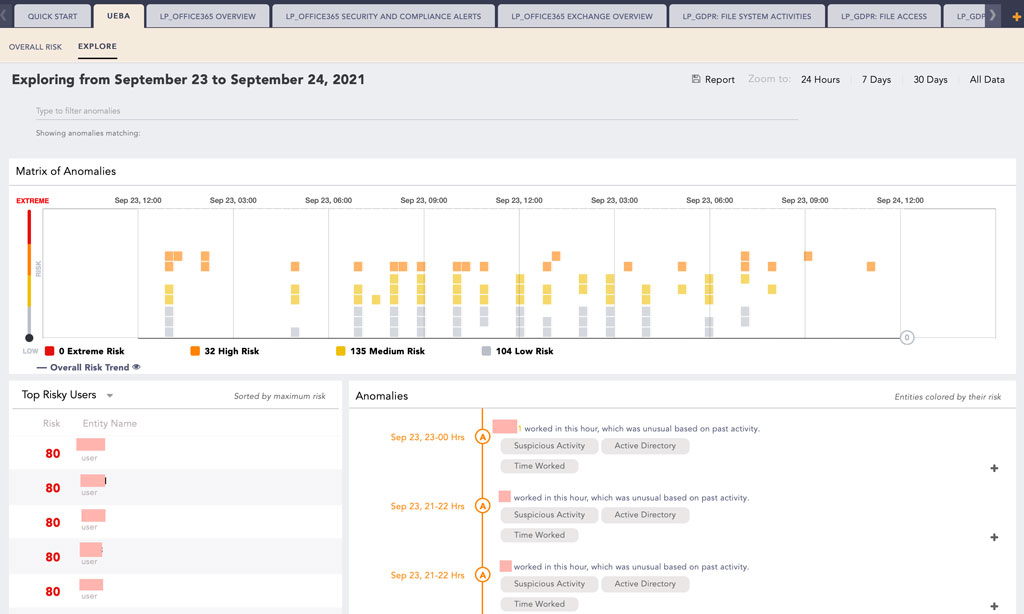

Le SOC, Security Operation Center ou centre de contrôle de la sécurité, est un outil capable de surveiller l’ensemble de votre système d’information. Il analyse les logs ou « traces » de vos équipements. Il supervise et détecte les problèmes en temps réel.

- Détection des intrusions

- Détection des comportements inhabituels des utilisateurs de votre réseau

- Déploiement à distance, sans effort pour vos équipes

- Rapports réguliers, alertes d’incidents, remédiations…

Les risques cyber sont des risques business ! Le SOC permet d’agir avant que l’incident ne surgisse ou que la vulnérabilité ne soit exploitée.

Analyser et superviser vos équipements en temps réel avec votre centre de contrôle de la sécurité

Le SOC, Security Operation Center ou centre de contrôle de la sécurité, est un outil capable de surveiller l’ensemble de votre système d’information. Il analyse les logs ou « traces » de vos équipements. Il supervise et détecte les problèmes en temps réel.

- Détection des intrusions

- Détection des comportements inhabituels des utilisateurs de votre réseau

- Déploiement à distance, sans effort pour vos équipes

- Rapports réguliers, alertes d’incidents, remédiations…

Les risques cyber sont des risques business ! Le SOC permet d’agir avant que l’incident ne surgisse ou que la vulnérabilité ne soit exploitée.

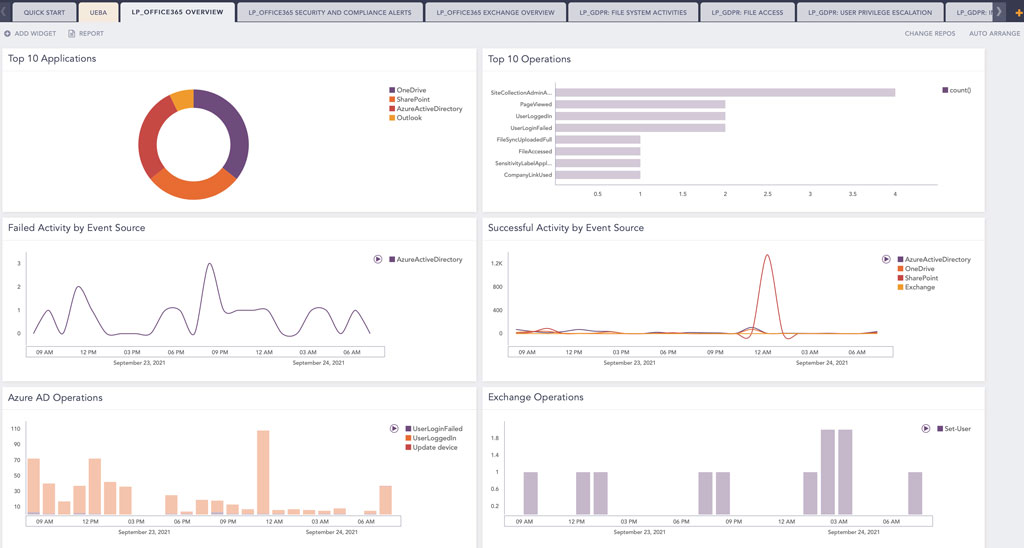

Ayez une vision globale de la sécurité de vos équipements

Le SOC propose une vision globale de la sécurité, des équipements réseau jusqu’aux couches applicatives (M365, AD, Logiciels métiers, etc.). De plus, lorsqu’il est couplé à notre outil d’analyse comportementale, notre SOC se révèle être un allié précieux de la cybersécurité.

Ayez une vision globale de la sécurité de vos équipements

Le SOC propose une vision globale de la sécurité, des équipements réseau jusqu’aux couches applicatives (M365, AD, Logiciels métiers, etc.). De plus, lorsqu’il est couplé à notre outil d’analyse comportementale, notre SOC se révèle être un allié précieux de la cybersécurité.

Nos objectifs communs

- Surveillance en temps réel de votre système d’information au global

- Détection des intrusions

- Remédiation et analyses de causes

Nos analystes réalisent un travail minutieux afin de trier les potentiels vrais incidents et les faux positifs. Ils vous restituent, à période régulière, un rapport et/ou vous alertent lorsqu’un incident survient. Lorsque cela est nécessaire, ils effectuent la remédiation en fonction du niveau des prestations attendues.

Nos analystes réalisent un travail minutieux afin de trier les potentiels vrais incidents et les faux positifs. Ils vous restituent, à période régulière, un rapport et/ou vous alertent lorsqu’un incident survient. Lorsque cela est nécessaire, ils effectuent la remédiation en fonction du niveau des prestations attendues.

Nos objectifs communs

- Surveillance en temps réel de votre système d’information au global

- Détection des intrusions

- Remédiation et analyses de causes

Les avantages de notre solution

- Détection facile des comportements inhabituels des utilisateurs de votre réseau

- Basée sur les standards du marché (Mitre Attack, Threat Intelligence, Intelligence artificielle)

- Aide à la conformité RGPD (traçabilité des accès fichiers et réseau)

- Certification EAL 3+ qui indique le LogPoint et répond aux exigences de qualité les plus rigoureuses requises pour la défense, les agences de renseignements et les forces de l’ordre

- Produit européen (Danois)

Les avantages de notre solution

- Détection facile des comportements inhabituels des utilisateurs de votre réseau

- Basée sur les standards du marché (Mitre Attack, Threat Intelligence, Intelligence artificielle)

- Aide à la conformité RGPD (traçabilité des accès fichiers et réseau)

- Certification EAL 3+ qui indique le LogPoint et répond aux exigences de qualité les plus rigoureuses requises pour la défense, les agences de renseignements et les forces de l’ordre

- Produit européen (Danois)

Notre méthode

Notre SOC se déploie à distance sans effort de la part de vos équipes ou de votre prestataire. Nous définissons ensemble le périmètre de surveillance et le niveau des prestations attendues. Une fois déployé, le SOC permet la récupération des journaux d’activité (logs) et le système commence déjà à apprendre.